在互联网上,我们经常使用HTTPS协议来保护我们的网站数据安全。HTTPS协议使用SSL/TLS协议来加密通信,使得第三方无法窃取数据。但是,在内网环境中,我们同样需要保证数据的安全性,因此也需要使用SSL证书来加密通信。那么,在内网环境中如何申请SSL证书呢?

首先,我们需要了解一下SSL证书的原理。SSL证书是一种数字证书,用于证明一个网站的身份。当用户访问一个网站时,浏览器会向服务器请求SSL证书。服务器会将自己的公钥和证书发送给浏览器,浏览器会验证证书的有效性,并使用公免费ssl证书的申请及部署钥加密通信。这样,第三方就无法窃取数据了。

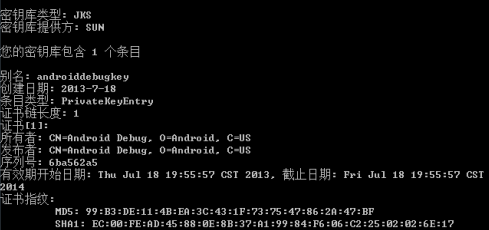

在内网环境中,我们可以使用自签名证书来保证通信的安全性。自签名证书是由自己签名的证书,没有受到任何第三方机构的认证。虽然自签名证书没有受到第三方机构的认证,但是它们同样可以提供加密通信的安全性。

接下来,我们来介绍一下在内网环境中如何申请SSL证书。在内网环境中,我们可以使用OpenSSL来生成自签名证书。以下是具体步骤:

1. 安装OpenSSL

在Linux系统中,我们可以使用以下命令来安装OpenSSL:

“`

sudo apt-get install openssl

“`

2. 生成私钥

使用以下命令来生成私钥:

“`

openssl genrsa -out server.key 2048

“`

其中,server.key是生成的私钥文件名,2048是私钥长度。

3. 生成证书请求

使用以下命令来生成证书请求:

“`

openssl req -new -key server.key -out server.csr

“`

其中,server.csr是生成的证书请求文件名。

在生成证书请求时,需要输入一些信息,如国家、省份、城市、组织、单位名称等。这些信息将会包含在证书中。

4. 生成证书

使用以下命令来生成证书:

“`

openssl x509 -req -days 365 -in server.csr -signkey server.key -out server.crt

“`

其中,server.crt是生成的证书文件名,365是证书有效期,可以根据需要修改。

5. 配置Web服务器

将生成的私钥和证书文件放到Web服务器的配置目录中,并在配置文件中指定证书和私钥的路径。

在Apache服务器中,可以在配置文件中加入以下代码:

“`

SSLEngine on

SSLCertificateFile /path/to/server.crt

SSLCertificateKeyFile /path/to/server.key

“`

在Nginx服务器中,可以在配置文件中加入以下代码:

“`

ssl_certificate /path/to/server.crt;

ssl_certificate_key /path/to/server.key;

“`

6. 测试

完成上述步骤后,重启Web服务器,并使用浏览器访问Web服务器的HTTPS页面,查看证书是否生效。

总结

在内网环境中,我们可以使用自签名证书来保证通信的安全性。通过使用OpenSSL,我们可以在内网环境中生成自签名证书。在生成证书后,需要将证书和私钥文件放到Web服务器的配置目录中,并在配置文件中指定证书和私钥的路径。最后,重启Web服务器,并使用浏览器访问HTTPS页面来测试证书是否生效。