APK反编译是将已经被Andr

oid打包成APK文件的应用程序还原为其源代码的过程。在进行APK反编译之前,我们需要了解一些基础知识。

1. APK文件结构:

APK文件是一个压缩文件,内部包含了一些特定的目录和文件。其中最重要的是以下几个文件:

– AndroidManifest.xml:包含了应用程序的配置信息和组件声明。

– classes.dex:包含了应用程序的字节码文件。

– res目录:包含了应用程序的资源文件,如布局文件、图像文件等。

– lib目录:包含了应用程序所依赖的库文件。

– META-INF目录:包含了一些签名相关的文件。

2. APK签名:

在Android应用程序的发布过程中,APK文件需要进行签名以确保应用程序的完整性和安全性。APK签名是使用开发者的私钥对应用程序进行加密的过程,生成一个数字签名文件(.RSA、.DSA或.EC)来验证应用程序的身份和完整性。

3. APK反编译工具:

有许多工具可用于进行APK反编译,其中最常用的是apktool和dex2jar。

– apktool是一款开源的工具,可以将APK文件还原为其源代码和资源文件。

– dex2jar是将APK文件中的clas安卓应用如何签名文件ses.dex文件转换为Java字节码文件(.jar)的工具。

下面是APK反编译后原签名的基本步骤:

步骤1:解压APK文件

首先,我们需要将APK文件解压缩为一个普通的文件夹,这样我们可以访问其中的源代码和资源文件。可以使用apktool或其他类似的工具来完成此步骤。命令示例:apktool d your_app.apk。

步骤2:查找签名文件

在解压后的文件夹中,我们可以找到META-INF目录,其中包含了应用程序的签名文件。签名文件通常以.RSA、.DSA或.EC为扩展名。

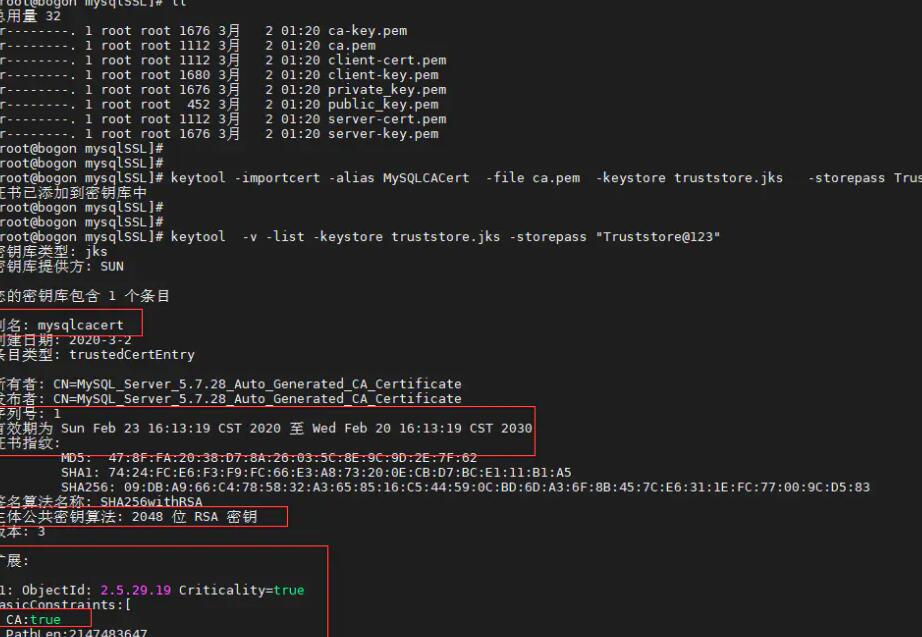

步骤3:验证签名

可以使用keytool命令来验证签名文件的完整性。命令示例:keytool -printcert -file my_app.RSA。

步骤4:反编译源代码

使用dex2jar工具将APK文件中的capk签名安装不上怎么办lasses.dex文件转换为Java字节码文件(.jar)。命令示例:d2j-dex2jar classes.dex。

步骤5:查看源代码

将生成的Java字节码文件(.jar)解压缩,并使用Java反编译器(如JD-GUI)查看其中的源代码。

需要注意的是,反编译后的代码可能会经过混淆处理,使得代码不易阅读和理解。因此,即使能够查看到源代码,也不一定能够轻易地获取到应用程序的商业机密信息或核心逻辑。

总结:

APK反编译后,我们可以查看到应用程序的源代码和资源文件。然而,对于应用程序的原签名信息,我们只能通过查找签名文件并验证其完整性来获取相关信息。对于APK反编译后的代码,我们仅能够得到应用程序的基本逻辑和实现方式,并不能直接获取到商业机密等敏感信息。