APK是Android应用程序的打包格式,每个APK文件都由诸如代码、资源文件和签名等组成。签名是APK文件的一部分,它用于验证应用程序的完整性和真实性。在Android系统中,每个应用程序都必须有一个唯一的数字签名,用于标识应用程序的开发者。

应用程序的签名通常是通过使用开发者的私钥来创建的。当应用程序安装到设备上时,系统会验证APK签名是否与应用程序的开发者签名匹配。如果签名不匹配,系统会发出警告,表示该应用

程序可能已被篡改或修改。

以下是检测APK签名被篡改的一般步骤:

1. 获取APK文件中的签名信息:

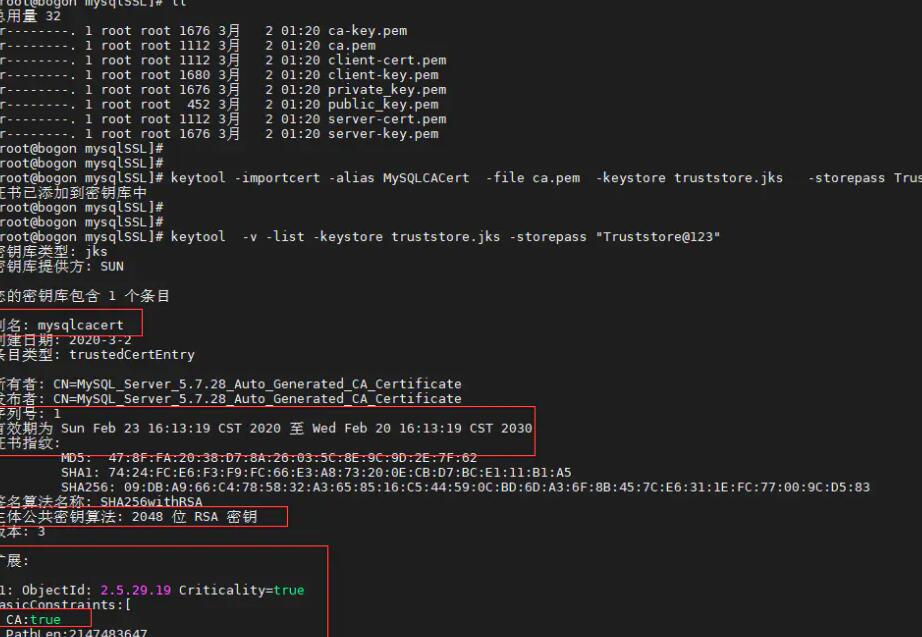

使用Java的`java.security`包中的`JarFile`类,可以打开APK文件,并获取签名相关的信息。签名信息通常包括证书链、证书指纹和签名算法等。

2. 验证签名信息的完整性:

使用Java的`java.security`包中的`Signature`类,可以验证签名信息的完整性。此步骤将使用开发者的公钥对签名信息进行验证,确保它没有被修改或篡改。

3. 检查APK的完整性:

通过计算APK文件的哈希值,可以确保APK文件没有被篡改。可以使用Java的`java.security`包中的`MessageDigest`类来计算APK文件的哈希值,并与原始APK文件中包含的哈希值进行比较。

4. 检查APK的数字安卓app签名怎么获取不了信息证书:

使用Java的`java.security`包中的`KeyStore`类,可以获取APK文件中包含的数字证书。数字证书包含了证书链、证书指纹和公钥等信息。可以验证数字证书的信任链,并与开发者的数字证书进行比较。

通过以上步骤,可以检测APK签名是否被篡改。如果任何一个步骤失败,说明APK文件可能已被修改或篡改。

需要注意的是,对于已经被篡改的APK文件,可能存在一些更高级的技术手段来隐藏篡改痕迹,使其看起来仍然是有效的签名。因此,只依赖APK签名来判断应用程序的完整性是不够安全可靠的,还应结合其他安全措施,如应用程序的数字证书和应用程序的行为监测等apk一键修改签名。

总结起来,检测APK签名被篡改的过程可以通过验证签名信息的完整性、检查APK的完整性以及检查APK的数字证书来实现。这些步骤可以帮助开发者及时发现应用程序是否被篡改,并采取相应的安全措施来保护用户的数据和隐私。